位置隱私

出自 MBA智库百科(https://wiki.mbalib.com/)

目錄 |

位置隱私是物聯網用戶的位置信息,是物聯網感知信息的基本要素之一,也是物聯網提供基於位置服務的前提。位置信息在帶來服務便利的同時,其泄露也帶來諸多威脅。

位置信息在帶來服務便利的同時,其信息泄漏也將帶來諸多威脅,攻擊者能夠根據位置信息推斷出用戶的興趣愛好、運動模式、健康狀況等個人隱私信息。據報道,美國Sense Network公司每天處理超過40億條位置數據,能夠提取用戶生活習慣、年齡、收入等屬性信息;位置信息的泄漏還可能導致用戶被跟蹤、遭到人生攻擊等更為嚴重的後果。

位置隱私的保護目標與挑戰[1]

物聯網位置隱私保護的目標是防止他人在用戶不知情時獲取用戶在過去或現在的位置或軌跡信息,具體的目標可表示為:

1、增加用戶身份的不確定性,使攻擊者不能確定用戶的身份;

2、增加位置的不確定性,使攻擊者不能確定用戶具體的位置;

3、消除用戶身份-位置之間的關聯性,使攻擊者不能將用戶及其訪問的位置關聯起來。

設計物聯網隱私保護機制時,還需兼顧數據的可用性以及系統的高效性。隱私保護機制通常需要在原有系統中加入複雜的演算法,對用戶的身份和位置數據進行處理,雖然提高了用戶位置隱私的保護度,卻降低了數據的可用性以及系統的高效性。因此,在設計隱私保護機制時,需在位置隱私保護與數據可用性、系統高效性之間確定一個平衡點。

物聯網中實現位置隱私保護存在一定的難度:

1、物聯網中存在很多泄露用戶位置隱私的方式;

2、位置隱私保護和基於位置服務是一對矛盾體,基於位置服務的服務質量越高,用戶的位置隱私往往就越容易泄露;

3、不同用戶對位置隱私保護的要求不一樣,同一用戶在不同地點、不同環境下對位置隱私保護的要求也可能不一樣;

4、物聯網中設備的能量、帶寬等資源往往有限,需要輕量級的隱私保護機制。這些都對研究和設計位置隱私保護機制提出了挑戰。

位置隱私的泄露及防護[1]

物聯網中位置泄露的方式可分為3種:

(1) 定位過程中的位置隱私泄露。物聯網設備往往因自身資源有限,將定位過程外包給定位伺服器,依靠定位伺服器計算設備的位置。定位伺服器在提供定位服務的同時,也獲取了用戶的位置隱私。

(2) 在基於位置服務(location based service,簡稱LBS)過程中的位置隱私泄露。在服務時,用戶通常上傳自己的位置信息,向LBS服務提供商請求與位置相關的服務,位置服務提供商因此獲得用戶的位置隱私。

(3) 邊信息(side information)中的位置隱私泄露。物聯網產生大量與位置無關的數據(即邊信息),攻擊者可以從這些信息中推測出用戶的位置隱私。

1、基於WiFi指紋定位的位置隱私及其防護機制

基於WiFi指紋的定位是以伺服器為中心的定位演算法的典型代表之一。基於WiFi指紋的定位過程一般分為離線訓練和線上定位兩個階段。在離線訓練階段,服務提供商在感興趣的區域中選取若幹參考點,測量這些參考點的WiFi指紋(周圍AP的信號強度值),並將參考點的位置及其WiFi指紋存入WiFi指紋資料庫。線上定位階段,用戶將當前位置的WiFi指紋發送給服務提供商,服務提供商通常找出與用戶WiFi指紋歐式距離最近的k個指紋,並根據這k個指紋的位置估計用戶的當前位置。這種基於WiFi指紋的定位往往存在位置隱私問題,定位服務提供商在為用戶提供定位服務的同時,獲取了用戶位置。

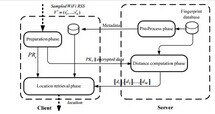

Li等人提出了一種基於Paillier Cryptosystem加法同態性的位置隱私保護機制。用戶給服務提供商發送加密後的WiFi指紋;服務提供商利用Paillier Cryptosystem的加法同態性,在密文空間上計算用戶WiFi和指紋庫中WiFi指紋的歐式距離;用戶解密歐式距離,找出k個位置估計當前位置。具體過程如圖 2所示,基於同態加密的隱私保護機制將WiFi指紋定位分為預處理階段、準備階段、歐式距離計算階段和位置估計階段。預處理階段,服務提供商從WiFi指紋資料庫中抽取元數據,併發送給客戶端。元數據中包含WiFi指紋採集地點、WiFi指紋在資料庫中的序號等信息。準備階段,用戶通過Paillier Cryptosystem生成一對公密鑰,並將公鑰及用公鑰加密後的WiFi指紋發送給伺服器。歐氏距離計算階段,伺服器在密文空間上計算用戶指紋與WiFi指紋庫中每個指紋之間的歐式距離,並將計算結果返回給用戶。位置估計階段,用戶首先將接收到的歐式距離解密,找出k個最小的距離,然後根據k個最小的距離和元數據估算自己當前的位置。

基於測距的定位是物聯網常用的定位演算法之一。基於測距的定位演算法通常分為兩個步驟。首先,利用TOA (time of arrival),TDOA(time difference of arrival)等方法測量用戶位置x0 = (x1,...,xn)到第i個參考節點(anchor node)Ai的距離為di其中Ai的位置為xi = (xi1,...,xin)(i=1-m)然後通過最小二乘法估計用戶的位置

在基於測距的定位演算法中,用戶的位置通常由定位伺服器計算。如果位置信息發生泄露,用戶的隱私將受到威脅。另外,定位伺服器需要知道每個參考節點的位置才能計算用戶的位置。如果參考節點的位置信息遭到泄露,攻擊者可以對參考節點發動位置欺騙等攻擊。

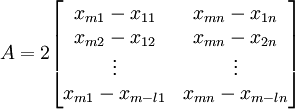

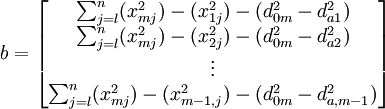

Shu等人為解決基於測距的定位演算法的隱私問題,提出了一種基於安全最小二乘估計的隱私保護機制。在該機制中,每個參考節點不直接透露自己的位置,僅進行部分計算,用戶彙總每個參考節點的計算結果,並最終估計自己的當前位置。由於用戶不能通過中間計算結果推測出參考節點的具體位置,且最後由自己計算當前的位置,因此該機制能夠同時保護參考節點和用戶的位置隱私。

3、A-GPS定位的位置隱私泄露

在傳統的GPS定位機制中,移動終端需首先搜索當前區域內可用的衛星,然後測量到每個可用衛星之間的偽距,並根據偽距估計當前的位置。GPS定位屬於以用戶為中心的定位技術,不存在泄漏用戶位置隱私的風險,但首次搜索衛星的時間較長,定位精度容易受到建築物、樹木等障礙物的影響。

A-GPS(assisted-GPS)是將GPS定位和無線蜂窩網定位相結合的定位技術。A-GPS的基本原理是通過一個後端的定位伺服器收集衛星的星曆信息;當終端發出定位請求時,後端定位伺服器根據終端使用的蜂窩網基站的CELL ID判斷終端的大致區域,然後將該區域可見衛星的相關信息發送給終端;終端接收可見衛星的廣播信號,計算與每個可見衛星間的偽距,並將偽距信息通過蜂窩網發送給後端的定位伺服器;定位伺服器根據偽距信息計算終端的位置坐標,並將結果返回給終端。A-GPS首次搜索衛星速度較快,定位精度較高,但定位伺服器在給用戶提供定位服務時獲取了用戶的位置隱私。人們通常採用構造虛假衛星偽距的方式保護用戶的位置隱私。

基於位置的服務是物聯網位置隱私泄露的主要方式之一。當用戶請求基於位置的服務時,如查找最近的加油站,通常需要將自己當前的位置或移動軌跡發送給服務提供商,服務提供商因此獲取了用戶的位置隱私。服務提供商還可能將用戶軌跡信息發佈,用於科研、城市規劃等,攻擊者可通過數據挖掘等技術推測用戶的隱私。根據用戶的位置是否連續,LBS中的位置隱私保護機制可分為單點位置的隱私保護和移動軌跡的隱私保護兩類。

1、單點位置隱私保護機制

為了防止用戶在獲取LBS服務時位置隱私泄露,研究人員對單點位置隱私保護技術展開了研究。位置隱私防護的目標是:身份保護,伺服器提供商能獲取位置但不知是誰請求服務;位置保護,伺服器知道誰在請求服務但不能獲取其準確位置;身份及位置防護,服務提供商不能獲知誰在哪裡請求服務。按照位置隱私保護目標,現有技術大致可分為3類。(1)k-匿名混淆(k-anonymity cloaking)。k-匿名是隱私保護最常用的技術之一,其概念最初用於關係資料庫中數據發佈隱私保護。Gruteser等人將k-匿名的概念應用到位置隱私保護上,基本思想是使某個區域至少有k個用戶,這k個用戶之間不能直接通過ID來區別。k-匿名的實現方式可分為集中式和分散式兩種。集中式方法在移動用戶與LBS服務提供商之間加入可信第三方,由它完成匿名的處理和查詢工作,如圖2所示。基於四叉樹方法,由第三方自頂而下劃分整個空間,直到查詢用戶所在區域的用戶數小於k,將上一層劃分區域作為匿名區域。然而,實際中很難找到用戶信任的第三方,而且攻擊者一旦成功俘獲第三方,所有用戶的隱私將遭受侵害。

與集中式方法不同,分散式方法不依賴於可信第三方,僅通過用戶相互之間的協作構成k-匿名集,如圖3所示。Chow等人提出分散式P2P的k匿名混淆演算法,用戶請求服務之前,先通過單跳或多跳通信與周圍k-1個用戶形成組,將自己的位置混淆到包含組中的所有用戶的匿名區域中,然後通過挑選的組代理來完成請求服務。當某個區域中的用戶數少於k時,Lu等人提出通過構造虛假用戶來滿足用戶數的要求,然而構造和上傳虛假的LBS請求會帶來額外開銷,用戶期望其餘用戶完成。Liu等人通過貝葉斯博弈分析了用戶構造虛假用戶、上傳虛假LBS請求的行為,提出了基於博弈理論的虛假用戶構造機制。Yang等人提出k-匿名激勵機制,由關心隱私用戶給不關心隱私用戶給予相應報酬,來激勵其他用戶構造假用戶,以滿足k-匿名要求。(2) 位置模糊。該技術使用圓形、矩形等區域替代用戶的真實位置,或向用戶的真實位置中添加可控的雜訊,使得攻擊者很難推斷出用戶真實的位置。Xu等人提出基於用戶feeling的模型來表達用戶隱私需求,根據上報用戶感覺合適的區域來劃定區域,如用戶不介意將商場作為公開區域,但介意將辦公樓作為公開區域。

另一類假位置方法,通過向真實位置添加可控的雜訊得到假位置。由於隱私保護度依賴於用戶密度,用戶多應加入較少雜訊,用戶少應引入較大雜訊。Pingley等人提出了基於Hibert曲線的位置擾亂方法,將不同密度用戶映射到等密度的Hibert曲線上,然後加入統一的雜訊,即密度小時雜訊多,密度大時雜訊少。Andrés等人提出基於地理位置差分隱私擾亂方法,通過添加平面Laplace雜訊,保證攻擊者從觀察到的位置信息得不到關於用戶位置的任何信息,為用戶提供強隱私保護。

(3) 密碼學方法。該方法將用戶的位置、興趣點加密後,在密文空間計算和搜尋查詢結果,服務提供商不能獲取查詢內容和查詢結果的具體內容。安全多方計算是常用的隱私保護演算法,在n個互相不信任的參與方中進行協同計算,而不侵犯任何一方的隱私信息,可通過同態加密、雙線性對等實現。然而,LBS服務提供商和移動用戶的加解密操作以及密文空間上的匹配操作,都帶來較大的計算開銷。Shao等人採用代理重加密技術將伺服器和用戶端的加密和匹配操作放在雲端進行,雲伺服器只需驗證位置是否匹配,而對LBS提供商和用戶的真實位置並不知曉。

2、連續軌跡的隱私保護機制

在導航、尋找加油站等連續的LBS服務中,用戶需連續上傳位置到LBS伺服器,移動用戶的隱私可能通過實時運行軌跡而暴露;軌跡發佈用於,如城市道路規劃、移動網路性能優化等應用,攻擊者通過數據挖掘分析,可以推斷出個人的興趣愛好、行為模式、社會習慣等隱私信息。MIT的研究人員通過對150萬人長達15個月的移動軌跡的研究發現,用戶的移動軌跡具有高度的唯一性,通過4個位置點能夠成功識別95%用戶的軌跡。

單點位置的匿名和模糊不能保證節點移動軌跡的隱私,攻擊者可能將用戶時間順序上的多個位置或區域信息連接起來,從而得到用戶在某一段時間內的運動軌跡。軌跡上傳或發佈之前,通常用隨機ID替換用戶真實標識。然而,Ma等人指出,這種匿名方式不足以保護用戶隱私,他們提出的主動和被動攻擊,能以較大概率識別出用戶的軌跡。Srivatsa等人利用社交網路關係圖高效識別了80%的用戶軌跡。隨著研究的不斷深入,大量的軌跡隱私保護方法被提了出來,這些隱私保護技術的目標可概括為:身份保護,防止攻擊者獲取軌跡的真實擁有者;時空相關性防護,防止攻擊者根據軌跡本身的時空相關性跟蹤用戶。現有軌跡隱私保護技術大致可分為以下3類。

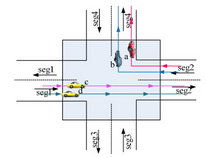

(1)假數據。該方法通過添加假軌跡對原始數據進行干擾,產生逼真、混淆性的假軌跡數據,增加攻擊者識別的難度。在連續LBS場景中,可信第三方產生或用戶自己產生虛假軌跡,與用戶真實軌跡一起向LBS伺服器請求服務。Xu等人提出由可信第三方根據用戶歷史軌跡,建立footprint 資料庫,每次請求服務,採用資料庫中的軌跡數據產生假軌跡。Pingley等人考慮由用戶自己產生假查詢,基於位置服務中查詢的合理性、節點的移動模式,來產生更逼真的假位置查詢,然而這將產生大量的通信開銷和存儲開銷。在軌跡發佈場景中,軌跡數據發佈之前,由LBS伺服器產生一些假軌跡,使得攻擊者看到的軌跡數據增多,加大了識別真實軌跡的難度。You等人提出兩種假軌跡產生方法:隨機法,由LBS伺服器隨機生成一條連接起點到終點、連續運行且運行模式一致的假軌跡,如圖 4(a)所示;旋轉法,以移動用戶的真實軌跡為基礎,以真實軌跡中的某些採樣點為軸點進行旋轉,旋轉後的軌跡為生成的假軌跡,如圖4(b)所示。旋轉點的選擇和旋轉角度的確定需要和信息扭曲度進行關聯權衡。

(2)抑製法。該方法抑制軌跡中某些位置,如敏感位置或易泄露用戶隱私的位置,增加攻擊者識別用戶軌跡的難度,僅適用於瞭解攻擊者擁有某種特定背景知識的情形,隱私保護能力有限。在連續LBS場景中,用戶通過限制上傳地點,防止攻擊者進行跟蹤攻擊。Mix域方法讓用戶進入Mix域時更新假名,不發送位置信息到伺服器,使得攻擊者難以區分Mix域中的用戶(如圖5所示),理想的Mix域要求k個用戶同時在Mix域中,這些用戶進出Mix的時間是隨機的,進出Mix域的轉移概率是均勻的。Palanisamy等人考慮車輛密度、Mix形狀、位置粒度、移動限制等因素,建立適應於道路網的Mix域模型。Liu等人提出了最優放置Mix域的方法。Hoh等人提出在地圖中設定的標記點,節點在這些標記點上傳位置信息,標記點的放置確保節點隱私保護的最小需求距離,並且避免暴露一些隱私敏感的位置。在軌跡發佈場景中,可信伺服器抑制軌跡中某些點之後再發佈,並保證發佈數據的可用性。Teriovitis等人指出應抑制軌跡中的敏感點,如診所、酒吧等,以及軌跡中會泄露其他信息的位置點,如可唯一識別用戶軌跡的位置點和可區分於其他軌跡的位置點。Mohammed等人提出一種(K,C)L隱私模型來指導選擇抑制點,保證軌跡集中的每個長度為L的子序列至少與其他K-1個子序列的數據記錄不可區分,同時每個匿名組中的敏感位置比率不超過概率C。

(3) 泛化法。該方法將軌跡上的位置點都泛化為對應的匿名區域,在信息扭曲度最小的情況下達到軌跡k-匿名,該類方法數據失真相對較小,但實現優化軌跡匿名的開銷大。在連續LBS場景中,位置匿名伺服器將用戶連續的位置點泛化為對應匿名區域後,發給LBS服務提供商請求服務。Chow等人提出基於組的空間混淆技術,將用戶與附近k-1個鄰居形成組,在接下來的一段時間內,通過上傳組區域來獲取服務。Pan等人提出根據節點的速度、方向,選擇相似移動特性的節點形成組。

針對軌跡發佈場景,Abul等人提出(k,d)匿名泛化方法,對同一段時間內的軌跡數據,按歐式距離進行貪心聚類,直到每個類中至少含有k條軌跡,然後把不在匿名區域(半徑為d)的點在最小信息扭曲的前提下,移動到匿名區域內,如圖 7所示。Nergiz等人聚類匿名後,在匿名區域內隨機選擇點進行重構軌跡,發佈重構軌跡,具有原始軌跡特性,數據失真相對較小。

除了定位過程和基於位置服務中存在位置泄露外,與位置無直接關聯的數據也可能泄露位置相關信息。當用戶訪問某些地點後,會在某些設備上留下特定的信息,或致使設備的測量數據發生特定的變化。這些與位置無直接關聯卻能從中推測出用戶位置隱私的數據被稱為邊信息。物聯網的感知層存在大量的感知節點,這些節點能夠實時、準確地感知用戶在物理空間的活動與狀態,因此物聯網存在大量、豐富的邊信息。攻擊者可以通過數據挖掘、大數據分析等手段對這些邊信息進行分析,獲取用戶的位置隱私。下麵將介紹物聯網中一些典型的邊信息及其防護機制。

1、移動設備的WiFi連接記錄

智能手機、平板電腦等移動設備為了快速發現/切換WiFi AP,或者發現隱藏的WiFi AP,通常會保存AP的連接記錄。當移動設備需要再次連接AP時,主動廣播包含已連接過AP的SSID的探測請求(probe request),詢問之前連接過的AP是否存在。攻擊者通過監聽移動設備的AP主動發現過程獲取用戶的AP連接記錄;然後通過查詢Google、Skyhook等公司採集的WiFi AP資料庫,即可得到連接記錄中AP的詳細位置,進而推斷出用戶曾經到過的位置或軌跡。

Lindqvist等人提出了一種基於挑戰-應答(challenge-response)的AP發現機制,防止攻擊者通過竊聽的方式獲取用戶的WiFi連接記錄。在該機制中,移動設備和已連接過的AP之間共用一個密鑰。當設備進行AP主動發現時,設備通過挑戰應答協議發現之前連接過的AP:設備產生一個隨機數,作為“提問”發送給AP;AP將SSID和隨機數合併,並用共用密鑰加密簽名作為“應答”返回給移動設備;移動設備比較計算結果和“應答”,如果兩者相同,則證明用戶之前連接過該AP。Cox提出,在移動設備與AP 首次連接時協商一個密鑰,移動設備在廣播探測請求時用該密鑰對AP的SSID進行加密。2、設備通信過程中泄露的信號強度

由於無線通道的廣播特性,攻擊者通過竊聽用戶與AP之間的無線通信,獲取用戶設備的MAC地址並測量用戶發送信號的信號強度。由於MAC地址具有唯一性,因此攻擊者可以據此確定用戶的身份。當同時在4個不同地方測量用戶發送信號的功率時,攻擊者通過三角定位法可估計出用戶的具體位置。

為了防止攻擊者通過信號強度值對用戶進行定位,Jiang提出了通過假名和減小設備發射功率來保護用戶位置隱私的機制。移動設備與AP通信時不使用真實的MAC地址,而是採用由AP分配的假名。Wang提出用戶進入區域時,首先通過Log-Normal信號衰減模型估算周圍AP的位置,然後利用智能天線調整在不同方向的發射功率,儘量使能監聽到移動設備WiFi通信的AP數少於4;或者調整移動設備在不同方向上的發射功率,使攻擊者通過三角定位的誤差達到最大。

3、智能電網中電錶的數據

在智能電網中,智能電錶周期性地記錄用戶的用電量,並將數據發送給電網公司。攻擊者根據電錶讀數變化推測出用戶是否在家,甚至推測出用戶家中使用的電器、行為習慣等隱私信息。

Kalogridis提出的BE(best effort)演算法利用蓄電池儘可能地使家庭用電量保持一個常數,家庭用電量少時給蓄電池充電,用電量大時蓄電池放電。McLaughlin把蓄電池的電量分為ST(stable state),HR(high recovery)和LR(low recovery)3個狀態。在每個狀態下,電網供電量保持一個常數不變,攻擊者觀察到的電量變化呈現階躍函數的形式,不能從用電數據的變化推測出用戶的行為。Chow提出了一種基於同態加密的隱私保護方案,用戶對實時用電數據進行加密,電網公司根據密文計算用戶的電費。