持续数据保护

出自 MBA智库百科(https://wiki.mbalib.com/)

持续数据保护(Continuous Data Protection; CDP)

目录 |

持续数据保护是指一种在不影响主要数据运行的前提下,可以实现持续捕捉或跟踪目标数据所发生的任何改变,并且能够恢复到此前任意时间点的方法。持续数据保护能够提供块级、文件级和应用级的备份,以及恢复目标的无限的任意可变的恢复点。

持续数据保护技术是对传统数据备份技术的一次革命性的重大突破。传统的数据备份解决方案专注在对数据的周期性备份上,因此一直伴随有备份窗口、数据一致性以及对生产系统的影响等问题。现在,持续数据保护为用户提供了新的数据保护手段,系统管理者无须关注数据的备份过程(因为持续数据保护系统会不断监测关键数据的变化,从而不断地自动实现数据的保护),而是仅仅当灾难发生后,简单地选择需要恢复到的时间点即可实现数据的快速恢复。

持续数据保护技术通过在操作系统核心层中植入文件过滤驱动程序,来实时捕获所有文件访问操作。对于需要CDP连续备份保护的文件,当持续数据保护管理模块经由文件过滤驱动拦截到其改写操作时,则预先将文件数据变化部分连同当前的系统时间戳一起自动备份到存储设备。从理论上说,任何一次的文件数据变化都会被自动记录,因而称之为持续数据保护。

CDP实现的关键技术是对数据变化进行记录和保存,以便实现任意时间点的快速恢复。一般来讲,有3种实现方式:

1、基准参考数据模式;

2、复制参考数据模式;

3、合成参考数据模式。基准参考数据模式实现起来比较容易,但由于数据恢复时需要从最原始的参考数据开始,逐步进行数据恢复,因此恢复时间比较长。

1、可以大大提高数据恢复时间点目标

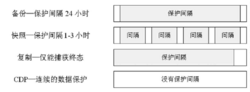

如图1,备份技术实现的数据保护间隔一般为24小时,因此用户会面临数据丢失多达24小时的风险,采用快照技术,可以将数据的丢失量风险降低到几个小时之内,而CDP能够实现的数据丢失量可以降低到几秒(当然,不同的CDP产品和解决方案提供的时间精度也不尽相同)。实际上,在传统数据保护技术中采用的是对“单时间点(SPIT,Single Point-In-Time)”的数据拷贝进行管理的模式,而持续数据保护可以实现对“任意时间点(APIT, Any Point-In-Time)”的数据访问同时,虽然复制技术可以通过与生产数据的同步获得数据的最新状态,但其无法规避由人为的逻辑错误或病毒攻击所造成的数据丢失。当生产数据由于以上原因导致数据遭到破坏时(例如数据被误删除),复制技术会将遭到破坏的数据状态同步到后备数据存储系统,使后备数据也受到破坏CDP系统可以使数据状态恢复到数据遭到破坏之前的任意一个时间点,也就可以消除前者具有的风险

2、数据恢复更加灵活这是因为CDP的恢复时间和恢复对象粒度更细。目前的部分产品和解决方案允许最终用户(而不仅仅是系统管理员)直接对数据进行恢复操作,这在很大程度上方便了使用者。根据这个特性,CDP技术甚至有可能取代某些(例如软件开发或制图等应用)系统的版本控制功能,使开发人员把精力专注于开发和设计。

持续数据保护技术的应用[1]

商业活动的一切基础就是数据,没有数据也就没有商业活动可言,保护这些数据就成了第一要务。企业业务数据的持续保护必然使得存储量越来越大,特别是备份的间隔时间越短,存储量上升的速度更快。为此必须在保持企业业务连续性要求与存储计划之间求得一个合理的平衡点。一般地每一个公司对于业务连续性有2个基本需求:公司能够允许多长时间的宕机以及公司能容忍丢失多少数据?有些公司不能容忍任何数据丢失,但可以允许数天时间的停机。还有一些公司则不能容忍一分一秒的停机,但可以接受丢失20%数据的损失。为此可用灾难的覆盖面、可用的技术、成本、恢复速度、恢复的完整性等5个因素来综合考虑构建数据保护技术的选择模型,如图2所示。

数据保护技术的选择对于保持企业业务连续性的重要性,但是这仅仅只是一个起点,更重要的还是管理。所有的企业都要对自己存储数据的方式负责,并需要在存储、删除甚至备份数据的时候遵守相关法律法规。显而易见,如何进行存储以及如何对数据进行管理就成为公司成功与否的关键所在。但是意外之后如何快速实现数据恢复,这比仅仅对数据进行备份更加重要。面对灾祸,业务需要得到快速有效的恢复,如果只是将所有数据安全地备份,但却不能使用,这对企业而言根本就是徒劳无功。因此,需要制定相关的管理制度,从而在制度上保证定期验证数据的可恢复性、定期验证恢复系统的可用性旧常维护的记录审计及改进,定期综合演练和改进,并且把应急操作计划作为企业DRP/BCP计划的一部分。

数据保护的实施过程可以分为6个阶段:需求分析与评估、规划与设计、实施与测试、能力管理、管理与监控、应急处理。

需求分析与评估阶段包括:识别公司的业务处理系统及支撑它们的IU基础设施和业务数据;根据业务系统的性质,评估不同数据量的丢失对业务的影响,初步确定数据丢失量指标和恢复能力级别;定义策略,尽可能消除可避免的风险并使那些不能消除的风险产生的影响最小。

规划与设计阶段包括:比较、分析满足需求的各种方案;选择合适的数据保护策略;考虑多种技术的综合;考虑与容灾系统的综合。与此同时还要考虑相应的管理策略以及根据预算做适当调整。

实施与测试阶段包括:按照要求构建数据保护系统;制定包括各种数据失效场景的测试规划,并对系统进行测试;建立数据保护相应管理组织和机构;制定数据应急恢复计划;制定相应的运行维护管理制度,并进行部署。

能力管理阶段包括:通过持续的培训、审计、演练等手段,确保所有涉及数据保护的成员具备数据存储和数据保护的基本知识和技能;明确日常数据保护的操作和监控职责;了解数据恢复的过程,并明确相应的职责;参加数据恢复模拟演练等。

管理与监控阶段包括:根据数据保护相应管理制度对数据保护系统的运维工作进行定期审计;定期对系统和数据进行可恢复性验证;定期进行数据恢复综合演练;对审计和演练的结果进行分析,并对数据保护体系进行改善。

应急处理包括:应急处理计划应放在安全、易获取的地方;发生紧急事件,数据保护管理层进行现场决策、指挥和协调;应急处理人员按照应急处理计划进行分工操作,恢复并验证数据;对恢复结果和过程进行分析,改善应急处理计划。

对于企业来说,寻求外包支持的不仅仅是基础设施和IT环境,还有大量的知识传递需求和人员替代需要。数据保护外包是国际趋势,随着支持外包的技术和管理逐步成熟,数据保护作为企业的非主流业务,可以优先尝试,但是在国家相关资质认证出台之前,应慎选外包服务商,为此服务商的公信力就显得很重要。

- ↑ 樊金健.《数据保护技术研究与应用》[J].中国制造业信息化.2012年01期