MAC地址过滤

出自 MBA智库百科(https://wiki.mbalib.com/)

目录 |

MAC地址过滤是指对通过设备访问网络的主机的MAC地址进行过滤,禁止或仅允许某些主机通过设备访问网络。

MAC地址过滤的实现[1]

第一步,查看本地主机的MAC地址。在此介绍一种命令行的方法。在windows98和windows me中,通过“开始”菜单中的“运行”功能,输入“winipcfg”回车即可得到本地主机的IP地址:在windows2000、windows xp、windows7和vista中,首先通过运行“cmd”打开命令提示符窗口,再运行“ipconfig/all 命令,会得到两大项的功能, 分别是Windows IP Configuration和Ethernetadapter,在Ethernet adapter(本地连接)项下PhysicalAddress后面的12位十六进制数字即为MAC地址。

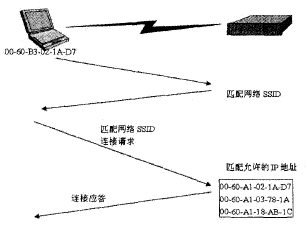

第二步,在AP(无线接入点)配置MAC地址过滤。无线设备接入到WLAN需要依次经过两个步骤:验证和授权。MAC地址过滤发生在验证过程之后。过程如下图:

当终端设备检测到AP的信号后,即可发出连接请求,首先是向AP发送身份验证请求,在这个请求中包含目标网络的SSID,SSID需要在AP中设置,如果该网络为开放网络,SSID就为空,否则就不为空。AP就是根据客户端发送的SSID来判断是否通过验证,当验证通过后客户端设备就可以连接AP了。此时就发生了MAC地址过滤,MAC地址过滤有两种方式,第一种是白名单方式,指允许指定的MAC地址的信息通过而拒绝其他的MAC地址通过,即为;另一种是黑名单方式,指定的MAC地址的信息被拒绝通过外其他的地址均可通过。其中白名单方式的限制相对比较多,安全性也较高,比较适合终端设备比较固定的场合使用,而黑名单方式主要是为了封堵部分用户而实现的。

MAC地址过滤位于AP中,会起到阻止非信任终端设备访问的作用。在终端设备试图与AP连接之前,MAC地址过滤会识别出非信任的MAC地址并阻止通信,使其不能访问信任网络,但是终端设备仍然可以连接到AP,只是被禁止了进一步的访问。由此可见,仅仅依靠MAC地址过滤是不够的,还应该配合其他的策略才能达到较为安全的级别。

MAC地址过滤的优缺点[1]

MAC地址过滤优点如下:

① 使用MAC地址过滤简化了访问控制,尽可能在网络边界阻止了入侵。

② 接受预先确定的用户。

⑧ 被过滤的MAC地址不能访问。

④ 提供了第一层的访问。

虽然MAC地址过滤有上述优点,但它有着与生俱来的一些缺点:

① 使用MAC地址过滤是管理负担大。管理负担取决干访问该无线网络的客户端实际数量,客户端越多,管理负担越大。特别是单位因为员工的变动而增加、报废硬件设备时,管理员就应该从访问控制类表增加或者删除使用相应MAC地址,这样就会进一步加大管理负担。

②使用MAC地址过滤无法检测出非法的终端设备通过对使用MAC地址编程来欺骗使用MAC地址过滤。因为使用MAC地址过滤虽然能阻止非法的客户端对信任网络的进一步访问,但是它不能断开客户端与AP的连接,这样就使得攻击者可以嗅探到通信,并从帧中公开的位置获取合法的使用MAC地址。然后通过对无线信号进行监控,一旦授权用户没有出现,入侵老就使用授权用户使用的MAC地址进行访问。