信息隐藏

出自 MBA智库百科(https://wiki.mbalib.com/)

信息隐藏(Information Hiding)

目录 |

信息隐藏也称作数据隐藏(Data Hiding),是集多学科理论与技术于一身的新兴技术领域。信息隐藏技术主要是指将特定的信息嵌入数字化宿主信息(如文本,数字化的声音、图像、视频信号等)中,信息隐藏的目的不在于限制正常的信息存取和访问,而在于保证隐藏的信息不引起监控者的注意和重视,从而减少被攻击的可能性,在此基础上再使用密码术来加强隐藏信息的安全性,因此信息隐藏比信息加密更为安全。应该注意到,密码术和信息隐藏技术不是互相矛盾、互相竞争的技术,而是相互补充的技术,他们的区别在于应用的场合不同,对算法的要求不同,但可能在实际应用中需要互相配合。特定的信息一般就是保密信息,信息隐藏的历史可以追溯到古老的隐写术,但推动了信息隐藏的理论和技术研究始于1996年在剑桥大学召开的国际第一届信息隐藏研究会,之后国际机构在信息隐藏领域中的隐写术、数字水印、版权标识,可视密码学等方面取得大量成果。

信息隐藏主要分为隐密技术和水印技术。

隐密技术,又称为密写术,就是将秘密信息嵌入到看上去很普通的信息中进行传送,以防第三方检测出秘密信息。

水印技术,就是将具有可鉴别的特定意义的标记(水印)永久镶嵌在宿主数据中,并且不会影响宿主数据的可用性。水印技术主要用于版权保护以及拷贝控制和操作跟踪。

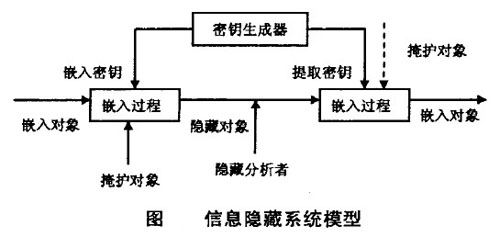

信息隐藏系统模型如图所示。

信息隐藏系统模型关键名词解释如下:嵌入对象:待隐藏的秘密信息;掩护对象:将用于隐藏嵌入对象的公开信息;嵌入过程:通过使用特定的嵌入算法,可将嵌入对象添加到可公开的掩护对象中,从而生成隐藏对象;提取过程:使用特定的提取算法从隐藏对象中提取出嵌入对象的过程;执行嵌入过程和提取过程的个人或组织分别称为嵌入者和提取者。

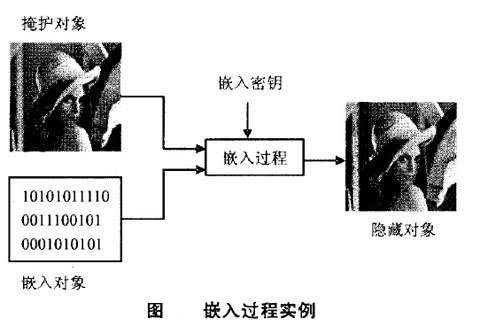

在信息隐藏系统模型中,在嵌入过程中我们使用嵌入密钥将嵌入对象嵌入掩护对象中,生成隐藏对象,如下图将一个txt的文本嵌入到一张JPEG的图像中。嵌入对象和掩护对象可以是文本、图像或音频等等。在我们没有使用工具进行分析时,我们觉得掩护对象与隐藏对象几乎没有差别,这就是信息隐藏概念中所说的“利用人类感觉器官的不敏感性”。隐藏对象在信道中进行传输,在传输的过程中,有可能会遭到隐藏分析者的攻击,隐藏分析者的目标在于检测出隐藏对象、查明被嵌入对象、向第三方证明消息被嵌入、删除被嵌入对象、阻拦等。其中前三个目标通常可以由被动观察完成,称为被动攻击,后两个目标通常可以由主动攻击实现。

提取过程则是在提取密钥的参与下从所接收到的隐藏对象中提取出嵌入对象,如将上述txt文件从JPG的图像中提取出来。有些提取过程并不需要掩护对象的参与,这样的系统称为盲隐藏技术,而那些需要掩护对象参与的系统则称为非盲隐藏技术。

近年来,信息隐藏技术的研究取得了很大的进步,已经提出了各种各样的隐藏算法。关键的信息隐藏技术有如下几种。

(1)替换技术

所谓替换技术,就是试图用秘密信息比特替换掉伪装载体中不重要的部分,以达到对秘密信息进行编码的目的。替换技术包括最低比特位替换、伪随机替换、载体区域的奇偶校验位替换和基于调色板的图像替换等。替换技术是在空间域进行的一种操作,通过选择合适的伪装载体和适当的嵌入区域,能够有效地嵌入秘密信息比特,同时又可保证数据的失真度在人的视觉允许范围内。

已经提出的各种算法大都给出了其实现思想,如对于基于调色板的图像格式,可操作其调色板来嵌入信息,也可以利用它的量化值来隐藏秘密信息,因此该技术在数据伪装中得到了广泛的应用。

替换技术算法简单,容易实现,但是鲁棒性很差,不能抵抗图像尺寸变化、压缩等一些基本的攻击,因此在数字水印领域中一般很少使用。

(2)变换技术

大部分信息隐藏算法都是在变换域进行的,其变换技术包括离散傅里叶变换(DFT)、离散余弦变换(DFT)、离散小波变换(DWT)和离散哈达玛特变换(DHT)等。这些变换技术都有各自的特点。

DFT在信号处理中有着广泛应用,在信息隐藏领域也同样得到了应用。它将图像分割成多个感觉频段,然后选择合适部分来嵌入秘密信息。D CT使空间域的能量重新分布,从而降低了图像的相关性。在DCT域中嵌入信息的方法,通常是在一个图像块中调整两个(或多个)DCT系数的相对大小。DWT是对图像的一种多尺度、空间频率分解,即将输入信号分解为低分辨率参考信号和一系列细节信号。在一个尺度下,参考信号和细节信号包含了完全恢复上一尺度下信号的全部信息。

(3)扩频技术

当对伪装对象进行过滤操作时可能会消除秘密信息,解决的方法就是重复编码,即扩展隐藏信息。在整个伪装载体中多次嵌入一个比特,使得隐藏信息在过滤后仍能保留下来,这种方法虽然传输效率不高,但却具有较好的健壮性。扩频技术一般是使用比发送的信息数据速率高许多倍的伪随机码,将载有信息数据的基带信号频谱进行扩展,形成宽带低功率谱密度信号。最典型的扩频技术,为直序扩频和跳频扩频。直序扩频是在发端直接用具有高码率的扩频编码去扩展信号的频谱,而在接收端用相同的扩频编码解扩,将扩频信号还原为原始信号。跳频扩频是在发端将信息码序列与扩频码序列组合,然后按照不同的码字去控制频率合成器,使输出频率根据码字的改变而改变,形成频率的跳变;在接收端为了解跳频信号,要用与发端完全相同的本地扩频码发生器去控制本地频率合成器,从中恢复出原始信息。

研究信息隐藏,就必须研究其对立面,即信息的检测。信息检测研究的意义在于,一方面可以促使信息隐藏技术被合法使用,另一方面可以进一步促进隐藏算法的深入研究。无论是水印技术还是隐密技术,都在与各种攻击技术的对抗中获得进步。

而攻击技术也随着水印技术和隐密技术的进步不断更新。矛盾的双方在对抗中互相促进,同步得到发展。

1.隐密分析

目前的隐密分析技术主要分为三类,即感官攻击、结构攻击和统计攻击。

感官攻击包括视觉攻击和听觉攻击。是指利用人类感官对媒体模式失真和噪声的辨识能力来判断是否含有隐密信息的一类方法。虽然隐密算法的首要任务就是要使得载体在隐藏信息前后不能被人类的感官察觉,但是由于隐密信息与隐密区域的统计特性不一致,往往会使载体与隐密载体之间产生较大的感官差异,如图像的色彩变化、噪声强度变化等。

结构攻击是指利用由于信息的隐藏而造成载体原有结构的破坏或特殊结构的引入来判断是否含有隐密信息。比如正常的图像调色板结构中没有或很少有颜色的聚集,但有些隐密算法为了避免视觉攻击,隐藏信息时对调色板进行了缩减、排序等调整,使得调色板中产生大量颜色聚集。

统计攻击是指利用特征样本分布和理论期望分布的差异性,从而给出含有隐密信息概率的一种分析方法。由于隐密信息的统计特性往往与隐密区。

域的统计特性不一致,使得信息的隐藏往往改变了载体特征的统计分布,从而可以判断是否含有隐密信息。统计攻击的关键问题是如何得到原始载体数据的理论期望分布,因为由于基于不同格式载体的隐密方法多种多样,所以对他们进行统计攻击的具体方法也不同。

2.水印攻击

水印攻击方法可以分为四大类:稳健性攻击、表达攻击、解释攻击、合法攻击。

稳健性攻击也称去除攻击,这是最常用的攻击方法。它主要攻击健壮性的数字水印。目的在于除去数据中的水印而不影响图像的使用,比如对图像的一些常用的无恶意的处理方法,如压缩、滤波、缩放、打印和扫描等。常见的健壮性攻击可以分为几方面:有损压缩、信号处理技术。

表达攻击并不需要除去数字产品中的水印,它是通过操纵内容从而使水印检测器无法检测到水印的存在。这类攻击的一个特点是水印实际上还存在于图像中,但水印检测器已不能提取水印或不能检测水印的存在。几何变换在数字水印攻击中扮演了重要的角色,而且许多数字水印算法都无法抵抗某些重要的几何攻击。常见的几何变换有:水平翻转、剪切、旋转、缩放、行/列删除、变通几何变换、打印一扫描处理和随机几何变形。

解释攻击既不试图擦除水印,也不试图使水印检测无效,而是试图对水印的所有权产生争议,比如一个攻击者试图在一个嵌入了水印的图像中再次嵌入另一个水印,所以导致了所有权的争议。

合法攻击也称法律攻击。它与前三种攻击不同,前三种攻击可以称为技术性攻击,而合法攻击可能包括现有的及将来的有关版权和有关数字信息所有权的法案,因为在不同的司法权限中,这些法律可能有不同的解释。如攻击者希望在法庭上利用此类攻击,它们的攻击是在水印方案所提供的技术或科学证据之外而进行的。

1.信息论与信息隐藏

用信息论的方法来研究信息隐藏,是分析信息隐藏理论的基础。信息论的创始人Shannon提出的三个编码定理和一个密码学基本定理,通过引入“熵、互信息、信息率失真函数、信道容量”等概念、运用数学工具对信息隐藏进了定量化分析,将对一些关键问题,如计算一个数字媒体或文件所能隐藏的最大安全信息量等,提供了理论依据。通过信息论定量化分析,可以指导我们对一些问题找到理论界限及进行优化,并指导我们未来的研究发展方向。

2.信号处理与信息隐藏

信息隐藏就是把一个信号隐藏在另一个信号中进行传输,由此起义,信息隐藏本身就属于信号处理领域中的一个研究方向,可以说信息隐藏是以信息论为基础、以信号处理为具体算法实现的学科,具体算法比如小波变换、插值、Fourier 变换、提取统计信息等。

3.基于模型的信息隐藏

如果对所有的多媒体能建立一个统计特征模型,而信息隐藏将改变该特征,那么我们将能检测到隐藏的信息。这种方法通常的做法是假设x 是原始载体的一个实例,可以是图像的灰度值或者各种变换,如DCT(离散余弦变换)变换后的系数。如果我们把x 看作随机变量X 的一个实例,那么随机变量X 可以用一个概率模型PX(x) 来描述。检测一个可疑图像是否含有隐藏信息可以采用假设检验来判断,如x 服从PX(x) ,则该图中不含有隐秘信息,否则可以认为含有可疑信息。

4.多媒体特性与信息隐藏

信息隐藏需要将秘密信息隐藏于另一媒体中,可以为文本文件、数字图像、数字音频和数字视频。信息隐藏的本质就是利用多媒体信息本身存在较大的冗余性,同时人眼和人耳对某些信息具有一定的掩蔽效应,这样就可以将信息本身的存在性隐藏起来,使人察觉不到有信息隐藏在媒体中,利用人们所见即所得的心里来迷惑攻击者,因此对常见的媒体的特性的了解就显得至关重要了。比如文本中的信息隐藏,可以通过调整自然语言结构和文本格式隐藏信息;数字图像的最终感受者是人眼,利用人的视觉系统的不完善性,就为图像的失真压缩和信息隐藏提供了非常巨大的施展空间,包括颜色值LSB( 最不显著位)法、调整调色板结构法、DCT(离散余弦变换)域嵌人法;音频中信息隐藏的各种方法,如扩频法、相位编码、回声编码方信息隐藏的理论探索法,一般都要利用人类听觉系统的特性,如听觉具有屏蔽效应,弱音会被强音淹没;人耳对声音信号的绝对相位不敏感,只对相对相位敏感;人耳对不同频段的敏感度也不同等等。而视频可以看成一系列静态图像的集合,所以很多用于图像的隐藏算法也同样适用于视频,只是视频的数据量更大,要求算法效率很高。

可见,信息隐藏技术受到了音乐、电影、图书和软件出版的广泛关注,在防伪和保护资料完整性等领域有着广泛的应用。

案例一:信息隐藏技术在电子商务中的应用[1]

目前信息隐藏技术在电子商务中的应用主要体现在以下几个方面:

1.数据保密

在具体电子商务活动中,数据在Internet上进行传输一定要防止非授权用户截获并使用,如敏感信息,谈判双方的秘密协议和合同、网上银行交易中的敏感数据信息,重要文件的数字签名和个人隐私等等。另外,还可以对一些不愿为别人所知道的内容使用信息隐藏的方式进行隐藏存储。

2.数据的不可抵赖性

在网上交易中,交易双方的任何一方不能抵赖自己曾经做出的行为,也不能否认曾经接收到的对方的信息,这是交易系统中的一个重要环节。这可以使用信息隐藏技术中的水印技术,在交易体系的任何一方发送或接收信息时,将各自的特征标记以水印的形式加入到传递的信息中,这咱水印应是不能被去除的,可达到确认其行为的目的。

3.防伪

商务活动中的各种票据的防伪也是信息隐藏技术的用武之地。在数字票据中隐藏的水印经过打印后仍然存在,可以通过再扫描回数字形式,提取防伪水印,以证实票据的真实性。

4.数据的完整性

对于数据完整性的验证是要确认数据在网上传输或存储过程中并没有被窜改,可通过使用脆弱水印技术保护的媒体一旦被窜改就会破坏水印,从而很容易被识别。

信息隐藏之所以比密码加密的方法进行保密通信具有更大优势,是因为以信息隐藏方式实现隐蔽通信,除通信双方以外的任何第三方并不知道秘密通信这个事实的存在,这就较之单纯的密码加密更多了一层保护,使得网络加密机制从“看不懂”变为“看不见”,以不至成为好事者攻击的目标。

(1)数据保密

在因特网上防止非授权用户截获并使用传输的一些秘密数据,是网络安全的一个重要内容。信息隐藏技术在军事上的应用,可以将一些不愿为人所知的重要标识信息用信息隐藏的方式进行隐蔽存储,像军事地图中标明的军备部署、打击目标,卫星遥感图像的拍摄日期、经纬度等等,都可用隐藏标记的方法使其以不可见的形式隐藏起来,只有掌握识别软件的人才能读出标记所在。

(2)数据保护

数据保护主要是保证传输信息的完整性。由于隐藏的信息是被藏在宿主图像等媒体的内容中,而不是文件头等处,因而不会因格式的变换而遭到破坏。同时隐藏的信息具有很强的对抗非法探测和非法破解的能力,可以对数据起到安全保护的作用。对于数据完整性的验证是要确认数据在网上传输或存储过程中并没有被窜改。通过使用脆弱水印技术保护的媒体一旦被窜改就会破坏水印,从而很容易被识别。

(3)数据免疫

所谓免疫是指不因宿主文件经历了某些变化或处理而导致隐藏信息丢失的能力。某些变化和处理包括:传输过程中的信道噪声干扰,过滤操作,再取样,再量化,数/模、模/数转换,无损、有损压缩,剪切,位移等。