IP地址欺騙

出自 MBA智库百科(https://wiki.mbalib.com/)

目錄 |

IP地址欺騙是指行動產生的IP數據包為偽造的源IP地址,以便冒充其他系統或發件人的身份。這是一種黑客的攻擊形式,黑客使用一臺電腦上網,而借用另外一臺機器的IP地址,從而冒充另外一臺機器與伺服器打交道。

IP地址欺騙的攻擊原理[1]

IP地址欺騙包括源地址欺騙和序列號欺騙,是最常見的攻擊TCP/IP協議弱點的方法之一。主要的攻擊對象是基於IP地址鑒別的網路應用。如UNIX系統中的R系列服務。

1、信任關係

在UNIX系統中,信任關係能夠很容易得到,假設在主機A和B上各有一個帳戶,在使用主機A時,需要輸入主機A上的帳戶及密碼,使用主機B時,同樣也必須輸人在主機B上的帳戶及密碼,主機A和B把你當作兩個互相關的用戶,顯然這有些不便。為減少這種不便,口以在主機A和主機B中建立起兩個帳戶的相互信任關係。有r這種信任關係,就可以方便地使用任何以R開頭的遠程調用命令,如;rlogin、rcall、rsh等,而無口令驗證的煩惱。這些命令將提供以地址為基礎的驗證,根據訪問者的IP地址,決定允許或拒絕存取服務,即信仟關係是基於IP地址的。

2、TCP序列號猜測

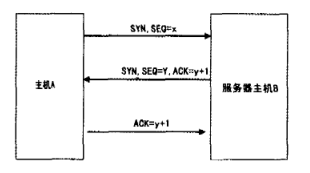

TCP連接的建立包括一個三次握手的過程,由於在某系統中序列號Y的產生規相對簡單,就有_r安全隱患如果攻擊者解主機A和B之間建立了信任關係,在A不能正常工作時,假冒主機A的II地址,向主機B發送建立TCP連接的請求包,這時如果攻擊者能夠猜出主機B確認包中的序列號Y,就可以假冒主機A與主機B建立TCP連接。然後通過傳送可執行的命令數據,侵入主機B中(如下圖所示)。

IP地址欺騙的預防措施[1]

防止此類IP地址欺騙攻擊的要點在於,初始序列號變數在系統中的改變速度和時間間隔,通過合理的設置,可以使攻擊者無法準確地預測數據序列號。還可以採用(1)拋棄基於地址的信任策略,不允許R類遠程調用命令的使用,刪除rhosts文件;清空/etc/hosts.equic文件。這將使所有用戶使用其它遠程通信手段。(2)進行包過濾:若網路是經路由器接入lnternet的那可以利用路由器來進行包過濾。確信只有內部LAN可以使用信任關係,而對於LAN以外的主機要慎重處理。路由器可以濾掉所有來自於外部而希望與內部建立連接的請求。(3)使用加密方法:防止II欺騙最明顯的方法就是在通信時要求加密傳輸和驗證。(4)使用隨機化的初始序列號:攻擊者之所以能夠達到攻擊目的,一個重要因素就是序列號不是隨機選擇的或隨機增加的,所以,使用隨機化的序列號能有效防止攻擊。