電腦取證

出自 MBA智库百科(https://wiki.mbalib.com/)

電腦取證(Computer Forensics、電腦取證技術、電腦鑒識、電腦法醫學)

目錄 |

電腦取證(Computer Forensics、電腦取證技術、電腦鑒識、電腦法醫學)是指運用電腦辨析技術,對電腦犯罪行為進行分析以確認罪犯及電腦證據,並據此提起訴訟。也就是針對電腦入侵與犯罪,進行證據獲取、保存、分析和出示。電腦證據指在電腦系統運行過程中產生的以其記錄的內容來證明案件事實的電磁記錄物。從技術上而言,電腦取證是一個對受侵電腦系統進行掃描和破解,以對入侵事件進行重建的過程。可理解為“從電腦上提取證據”即:

- 獲取、保存

- 分析

- 出示

- 提供的證據必須可信

電腦取證(Computer Forensics)在打擊電腦和網路犯罪中作用十分關鍵,它的目的是要將犯罪者留在電腦中的“痕跡”作為有效的訴訟證據提供給法庭,以便將犯罪嫌疑人繩之以法。因此,電腦取證是電腦領域和法學領域的一門交叉科學,被用來解決大量的電腦犯罪和事故,包括網路入侵、盜用知識產權和網路欺騙等。

電腦取證的目標[1]

電腦取證的目標 :

使調查的結果能夠經受法庭的檢查。

電腦取證的基本理念[1]

應該從一開始就把電腦作為物證對待,在不對原有物證進行任何改動或損壞的前提下獲取證據;

證明你所獲取的證據和原有的數據是相同的;

在不改動數據的前提下對其進行分析;

務必確認你已經完整的記錄下你採取的每一個步驟以及採取該步驟的原因。

從技術角度看,電腦取證是分析硬碟、光碟、軟盤、Zip磁碟、U盤、記憶體緩衝和其他形式的儲存介質以發現犯罪證據的過程,即電腦取證包括了對以磁介質編碼信息方式存儲的電腦證據的保護、確認、提取和歸檔。取證的方法通常是使用軟體和工具,按照一些預先定義的程式,全面地檢查電腦系統,以提取和保護有關電腦犯罪的證據。

電腦取證主要是圍繞電子證據進行的。電子證據也稱為電腦證據,是指在電腦或電腦系統運行過程中產生的,以其記錄的內容來證明案件事實的電磁記錄。多媒體技術的發展,電子證據綜合了文本、圖形、圖像、動畫、音頻及視頻等多種類型的信息。與傳統證據一樣,電子證據必須是可信、準確、完整、符合法律法規的,是法庭所能夠接受的。同時,電子證據與傳統證據不同,具有高科技性、無形性和易破壞性等特點。高科技性是指電子證據的產生、儲存和傳輸,都必須藉助於電腦技術、存儲技術、網路技術等,離開了相應技術設備,電子證據就無法保存和傳輸。無形性是指電子證據肉眼不能夠直接可見的,必須藉助適當的工具。易破壞性是指電子證據很容易被篡改、刪除而不留任何痕跡。電腦取證要解決的重要問題是電子物證如何收集、如何保護、如何分析和如何展示。

可以用做電腦取證的信息源很多,如系統日誌,防火牆與入侵檢測系統的工作記錄、反病毒軟體日誌、系統審計記錄、網路監控流量、電子郵件、操作系統文件、資料庫文件和操作記錄、硬碟交換分區、軟體設置參數和文件、完成特定功能的腳本文件、Web瀏覽器數據緩衝、書簽、歷史記錄或會話日誌、實時聊天記錄等。為了防止被偵查到,具備高科技作案技能犯罪嫌疑人,往往在犯罪活動結束後將自己殘留在受害方系統中的“痕跡”擦除掉,如儘量刪除或修改日誌文件及其他有關記錄。但是,一般的刪除文件操作,即使在清空了回收站後,如果不是對硬碟進行低級格式化處理或將硬碟空間裝滿,仍有可能恢復已經刪除的文件。

電腦取證的原則[2]

電腦取證的主要原則有以下幾點:

首先,儘早搜集證據,並保證其沒有受到任何破壞;

其次,必須保證“證據連續性”(有時也被稱為“chain of custody”),即在證據被正式提交給法庭時,必須能夠說明在證據從最初的獲取狀態到在法庭上出現狀態之間的任何變化,當然最好是沒有任何變化;

最後,整個檢查、取證過程必須是受到監督的,也就是說,由原告委派的專家所作的所有調查取證工作,都應該受到由其它方委派的專家的監督。

根據電子證據的特點,在進行電腦取證時,首先要儘早搜集證據,並保證其沒有受到任何破壞。在取證時必須保證證據連續性,即在證據被正式提交給法庭時,必須能夠說明在證據從最初的獲取狀態到在法庭上出現狀態之間的任何變化,當然最好是沒有任何變化。特別重要的是,電腦取證的全部過程必須是受到監督的,即由原告委派的專家進行的所有取證工作,都應該受到由其他方委派的專家的監督。電腦取證的通常步驟如下。

(1)保護目標電腦系統。電腦取證時首先必須凍結目標電腦系統,不給犯罪嫌疑人破壞證據的機會。避免出現任何更改系統設置、損壞硬體、破壞數據或病毒感染的情況。

(2)確定電子證據。在電腦存儲介質容量越來越大的情況下,必鬚根據系統的破壞程度,在海量數據中區分哪些是電子證據,哪些是無用數據。要尋找那些由犯罪嫌疑人留下的活動記錄作為電子證據,確定這些記錄的存放位置和存儲方式。

(3)收集電子證據。

- 記錄系統的硬體配置和硬體連接情況,以便將電腦系統轉移到安全的地方進行分析。

- 對目標系統磁碟中的所有數據進行鏡像備份。備份後可對電腦證據進行處理,如果將來出現對收集的電子證據發生疑問時,可通過鏡像備份的數據將目標系統恢復到原始狀態。

- 用取證工具收集的電子證據,對系統的日期和時間進行記錄歸檔,對可能作為證據的數據進行分析。對關鍵的證據數據用光碟備份,也可直接將電子證據列印成文件證據。

- 利用程式的自動搜索功能,將可疑為電子證據的文件或數據列表,確認後發送給取證伺服器。

- 對網路防火牆和入侵檢測系統的日誌數據,由於數據量特別大,可先進行光碟備份,保全原始數據,然後進行犯罪信息挖掘。

- 各類電子證據彙集時,將相關的文件證據存入取證伺服器的特定目錄,將存放目錄、文件類型、證據來源等信息存入取證伺服器的資料庫。

(4)保護電子證據

對調查取證的數據鏡像備份介質加封條存放在安全的地方。對獲取的電子證據採用安全措施保護,無關人員不得操作存放電子證據的電腦。不輕易刪除或修改文件以免引起有價值的證據文件的永久丟失。

電腦取證的取證步驟[2]

在保證以上幾項基本原則的情況下,電腦取證工作一般按照下麵步驟進行:

第一, 在取證檢查中,保護目標電腦系統,避免發生任何的改變、傷害、數據破壞或病毒感染;

第二, 搜索目標系統中的所有文件。包括現存的正常文件,已經被刪除但仍存在於磁碟上(即還沒有被新文件覆蓋)的文件,隱藏文件,受到密碼保護的文件和加密文件;

第三, 全部(或儘可能)恢複發現的已刪除文件;

第四, 最大程度地顯示操作系統或應用程式使用的隱藏文件、臨時文件和交換文件的內容;

第五, 如果可能並且如果法律允許,訪問被保護或加密文件的內容;

第六,分析在磁碟的特殊區域中發現的所有相關數據。特殊區域至少包括下麵兩類:①所謂的未分配磁碟空間——雖然目前沒有被使用,但可能包含有先前的數據殘留;② 文件中的“slack”空間——如果文件的長度不是簇長度的整數倍,那麼分配給文件的最後一簇中,會有未被當前文件使用的剩餘空間,其中可能包含了先前文件遺留下來的信息,可能是有用的證據;

第七,列印對目標電腦系統的全面分析結果,然後給出分析結論:系統的整體情況,發現的文件結構、數據、和作者的信息,對信息的任何隱藏、刪除、保護、加密企圖,以及在調查中發現的其它的相關信息;

第八,給出必需的專家證明。

上面提到的電腦取證原則及步驟都是基於一種靜態的視點,即事件發生後對目標系統的靜態分析。隨著電腦犯罪技術手段的提高,這種靜態的視點已經無法滿足要求,發展趨勢是將電腦取證結合到入侵檢測等網路安全工具和網路體繫結構中,進行動態取證。整個取證過程將更加系統並具有智能性,也將更加靈活多樣。

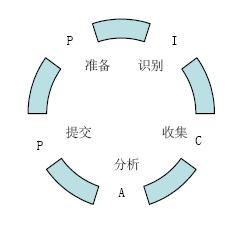

電腦取證的過程[1]

電腦取證的過程

- 取證準備(Preparation)

- 操作准備

- 設備準備

- 證據識別(Identification)

- 現場證據保護

- 設備保管

- 證據收集(Collection)

- 原始證據提取

- 原始證據保存

- 證據分析(Analysis)

- 取證分析

- 結論報告

- 證據提交(Presentation)

- 證據展示

- 證據返還

電子證據需要藉助電腦的輔助程式來查看,分析電子證據的信息需要很深的專業知識,應依靠專業的取證專家。通常進行的工作包括。

(1)藉助自動取證的文本搜索工具,進行一系列的關鍵字搜索查找最重要的信息。

(2)對文件屬性、文件的摘要和日誌進行分析,根據已經獲得的文件或數據的用詞、語法、寫作或軟體設計編製風格,推斷可能的作者。

(3)利用數據解密技術和密碼破譯技術,對電子介質中的被保護信息進行強行訪問,獲取信息。

(4)分析Windows系統的交換文件和硬碟中未分配的空間,這些地方往往存放著犯罪嫌疑人容易忽視的證據。

(5)對電子證據進行智能相關性分析,發掘同一事件不同證據間的聯繫。如分析分散式拒絕服務攻擊證據時,可對某一時間段來自攻擊者的IP在不同系統中留下的痕跡,按一定順序羅列和評估其相關性。

電腦取證常用工具有tcpdump、Argus、NFR、tcpwrapper、sniffers、honeypot、Tripwires、 Network monitor和鏡像工具等。

不錯